CCNA, Network, Tự học CCNA 200-301

Các khái niệm về bảo mật mạng LAN

Kiểm soát truy cập

Xác thực bằng mật khẩu cục bộ

Nhiều loại xác thực có thể được thực hiện trên các thiết bị mạng và mỗi phương pháp cung cấp các mức độ bảo mật khác nhau.

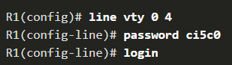

Phương pháp xác thực truy cập từ xa đơn giản nhất là cấu hình đăng nhập và mật khẩu trên console, line vty và cổng aux.

SSH là một hình thức truy cập từ xa an toàn hơn:

- Nó yêu cầu tên người dùng và mật khẩu.

- Tên người dùng và mật khẩu có thể được xác thực cục bộ.

Phương pháp cơ sở dữ liệu cục bộ có một số hạn chế:

- Tài khoản người dùng phải được định cấu hình cục bộ trên mỗi thiết bị, không thể mở rộng.

- Phương pháp này không cung cấp phương thức xác thực dự phòng.

AAA

AAA là viết tắt của Authentication, Authorization, Accounting, và cung cấp khuôn khổ chính để thiết lập kiểm soát truy cập trên một thiết bị mạng.

AAA là một cách để kiểm soát những ai được phép truy cập vào mạng (Authentication/xác thực), những gì họ có thể làm khi ở đó (Authorization/Phân quyền) và để kiểm tra những hành động mà họ đã thực hiện khi truy cập vào mạng (Accounting/Kiểm toán).

Authentication

Cục bộ và dựa trên máy chủ là hai phương pháp phổ biến để thực hiện xác thực AAA.

Xác thực AAA cục bộ:

- Phương thức lưu trữ cục bộ tên người dùng và mật khẩu trong một thiết bị mạng (ví dụ: router Cisco).

- Người dùng xác thực dựa trên cơ sở dữ liệu cục bộ.

- AAA cục bộ lý tưởng cho các mạng nhỏ.

Xác thực AAA dựa trên máy chủ:

- Với phương pháp dựa trên máy chủ, router truy cập vào một máy chủ AAA trung tâm.

- Máy chủ AAA chứa tên người dùng và mật khẩu cho tất cả người dùng.

- Router sử dụng giao thứcRemote Authentication Dial-In User Service (RADIUS) hoặc Terminal Access Controller Access Control System (TACACS+) để giao tiếp với máy chủ AAA.

- Khi có nhiều thiết bị mạng, AAA dựa trên máy chủ sẽ thích hợp hơn.

Authorization

- Phân quyền AAA là tự động và không yêu cầu người dùng thực hiện các bước bổ sung sau khi xác thực.

- Phân quyền kiểm soát những gì người dùng có thể và không thể làm trên mạng sau khi chúng được xác thực.

- Phân quyền sử dụng một tập hợp các thuộc tính mô tả quyền truy cập của người dùng vào mạng. Các thuộc tính này được máy chủ AAA sử dụng để xác định các đặc quyền và hạn chế cho người dùng đó.

Accounting

AAAAccounting thu thập và báo cáo số liệu sử dụng. Dữ liệu này có thể được sử dụng cho các mục đích như kiểm toán hoặc thanh toán. Dữ liệu được thu thập có thể bao gồm thời gian bắt đầu và dừng kết nối, các lệnh được thực thi, số gói và số byte.

- Máy chủ AAA lưu giữ nhật ký chi tiết về chính xác những gì người dùng đã xác thực thực hiện trên thiết bị, như thể hiện trong hình. Điều này bao gồm tất cả các lệnh cấu hình và EXEC do người dùng đưa ra.

- Nhật ký chứa nhiều trường dữ liệu, bao gồm tên người dùng, ngày và giờ và lệnh thực được người dùng nhập vào. Thông tin này rất hữu ích khi khắc phục sự cố thiết bị. Nó cũng cung cấp bằng chứng về thời điểm các cá nhân thực hiện các hành vi độc hại.

802.1X

Chuẩn IEEE 802.1X là một giao thức xác thực và kiểm soát truy cập dựa trên cổng. Giao thức này hạn chế các end-device không được phép kết nối với mạng LAN thông qua các cổng swich đặt ở những nơi có thể dễ dàng cắm dây vào. Máy chủ xác thực xác thực từng end-device được kết nối với cổng switch trước khi cung cấp bất kỳ dịch vụ.

- Với xác thực dựa trên cổng 802.1X, các thiết bị trong mạng có các vai trò cụ thể:

Client (Supplicant) – Đây là thiết bị chạy phần mềm máy khách tương thích 802.1X, có sẵn cho các thiết bị có dây hoặc không dây. - Switch (Authenticator) – Switch đóng vai trò trung gian giữa Client và máy chủ xác thực. Nó yêu cầu thông tin nhận dạng từ Client, xác minh thông tin đó với máy chủ xác thực và chuyển tiếp phản hồi đến Client. Một thiết bị khác có thể hoạt động như một trình xác thực là một điểm truy cập không dây.

- Máy chủ xác thực – Máy chủ xác thực danh tính của máy khách và thông báo cho Switch hoặc điểm truy cập không dây rằng máy khách được hoặc không được phép truy cập vào mạng LAN và các dịch vụ.

Các mối đe dọa bảo mật lớp 2

Lỗ hổng lớp 2

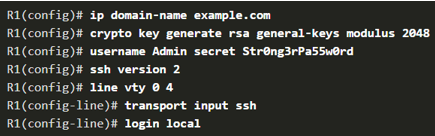

Nhớ lại rằng mô hình tham chiếu OSI được chia thành bảy lớp hoạt động độc lập với nhau. Hình này cho thấy chức năng của từng lớp và các yếu tố then chốt có thể được khai thác.

Quản trị viên mạng thường xuyên triển khai các giải pháp bảo mật để bảo vệ các phần tử từ Lớp 3 đến Lớp 7. Họ sử dụng VPN, tường lửa và thiết bị IPS để bảo vệ các phần tử này. Tuy nhiên, nếu lớp 2 bị xâm phạm, thì tất cả các lớp bên trên nó cũng bị ảnh hưởng.

Ví dụ: nếu một tác nhân đe dọa có quyền truy cập vào mạng nội bộ đã bắt được các frameLớp 2, thì tất cả các bảo mật được triển khai trên các lớp trên sẽ trở nên vô dụng. Tác nhân đe dọa có thể gây ra nhiều thiệt hại trên cơ sở hạ tầng mạng LAN Lớp 2.

Các loại tấn công

Các mạng LAN theo truyền thống nằm dưới sự kiểm soát hành chính của một tổ chức duy nhất. Chúng sẽ tin tưởng tất cả những người và thiết bị được kết nối với mạng LAN. Ngày nay, với BYOD và các cuộc tấn công tinh vi hơn, các mạng LAN của chúng ta trở nên dễ bị xâm nhập hơn.

| Loại hình | Ví dụ |

| MAC Table Attacks | MAC address flooding attacks. |

| VLAN Attacks | Bao gồm VLAN hopping và VLAN double-tagging attacks. Nó cũng bao gồm các cuộc tấn công giữa các thiết bị trên một VLAN chung. |

| DHCP Attacks | Bao gồm DHCP starvation và DHCP spoofing attacks. |

| ARP Attacks | Bao gồm ARP spoofing và ARP poisoning attacks. |

| Address Spoofing Attacks | Bao gồm MAC address và IP address spoofing attacks. |

| STP Attacks | Bao gồm Spanning Tree Protocol manipulation attacks. |

Các kỹ thuật giảm thiểu tấn công

| Giải pháp | Mô tả |

| Port Security | Ngăn chặn nhiều loại tấn công bao gồm MAC address flooding attacks và DHCP starvation attacks. |

| DHCP Snooping | Ngăn chặn DHCP starvation và DHCP spoofing attacks. |

| Dynamic ARP Inspection (DAI) | Ngăn chặn ARP spoofing và ARP poisoning attacks. |

| IP Source Guard (IPSG) | Ngăn chặn MAC và IP address spoofing attacks. |

Chi tiết các loại tấn công và phòng tránh

MAC Table Attacks (Tấn công bảng địa chỉ MAC)

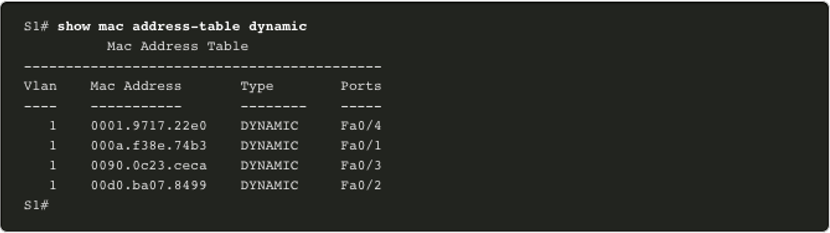

Nhớ lại rằng để đưa ra quyết định chuyển mạch, thiết bị chuyển mạch LAN Lớp 2 xây dựng một bảng dựa trên các địa chỉ MAC nguồn trong các frame đã nhận. Đây được gọi là bảng địa chỉ MAC. Bảng địa chỉ MAC được lưu trong bộ nhớ và được sử dụng để chuyển mạch frame hiệu quả hơn.

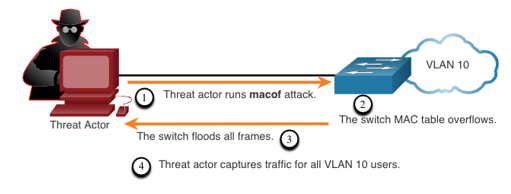

Tấn công là tràn bảng MAC (MAC Address Table Flooding)

Tất cả các bảng MAC đều có kích thước cố định và do đó, switch có thể hết tài nguyên để lưu địa chỉ MAC. Các cuộc tấn công làm ngập địa chỉ MAC tận dụng hạn chế này bằng cách bắn phá switch bằng các địa chỉ MAC nguồn giả cho đến khi bảng địa chỉ MAC của switch đầy.

Khi điều này xảy ra, switch coi frame như một unicast không xác định và bắt đầu làm tràn tất cả lưu lượng đến ra khỏi tất cả các cổng trên cùng một VLAN mà không cần tham chiếu đến bảng MAC. Điều kiện này giờ đây cho phép tác nhân đe dọa nắm bắt tất cả các frame được gửi từ máy chủ này sang máy chủ khác trong mạng LAN cục bộ hoặc VLAN cục bộ.

Phòng tránh Tấn công là tràn bảng MAC (MAC Address Table Flooding)

Điều làm cho các công cụ như macof trở nên nguy hiểm là kẻ tấn công có thể tạo ra một cuộc tấn công tràn bảng MAC rất nhanh chóng. Ví dụ, switch Catalyst 6500 có thể lưu trữ 132.000 địa chỉ MAC trong bảng địa chỉ MAC của nó. Một công cụ như macof có thể làm ngập switch với tối đa 8.000 frame không có thật mỗi giây; tạo ra một cuộc tấn công tràn bảng địa chỉ MAC chỉ trong vài giây.

Một lý do khác khiến các công cụ tấn công này nguy hiểm là vì chúng không chỉ ảnh hưởng đến switch cục bộ mà còn có thể ảnh hưởng đến switch Lớp 2 được kết nối khác. Khi bảng địa chỉ MAC của một switch bị đầy, nó sẽ bắt đầu tràn ra tất cả các cổng bao gồm cả những cổng được kết nối với các switch Lớp 2 khác.

Để giảm thiểu các cuộc tấn công tràn bảng địa chỉ MAC, quản trị viên mạng phải thực hiện triển khai port security. Port security sẽ chỉ cho phép một số địa chỉ MAC nguồn được nhất định được học trên cổng.

Tấn công VLAN

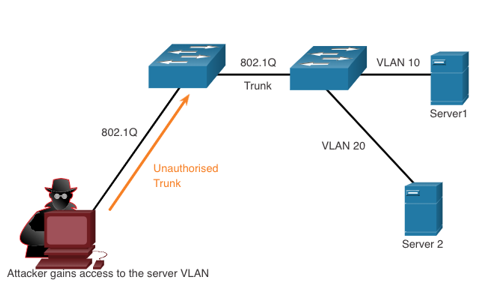

VLAN Hopping

Một cuộc tấn VLAN Hopping (nhảy qua VLAN) cho phép lưu lượng truy cập từ một VLAN này có thể được nhìn thấy bởi một VLAN khác mà không cần router. Trong một cuộc tấn công VLAN Hopping cơ bản, tác nhân đe dọa cấu hình một máy chủ hoạt động giống như một switch để tận dụng tính năng trunking tự động được bật theo mặc định trên hầu hết các cổng switch.

Tác nhân đe dọa định cấu hình máy chủ để giả mạo tín hiệu 802.1Q và tín hiệu Giao thức Trunking động (DTP) độc quyền của Cisco đến switch để thiết lập đường trunk. Nếu thành công, switch sẽ thiết lập một đường trunk với máy chủ, như thể hiện trong hình. Giờ đây, tác nhân đe dọa có thể truy cập tất cả các VLAN trên switch. Tác nhân đe dọa có thể gửi và nhận lưu lượng truy cập trên bất kỳ VLAN nào, nhảy giữa các VLAN.

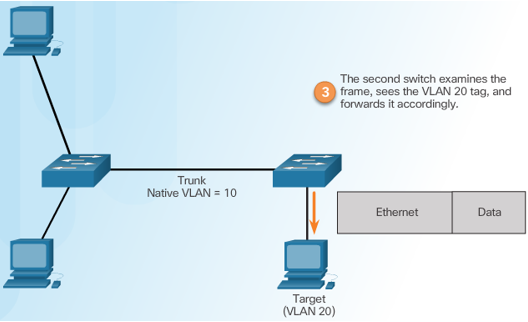

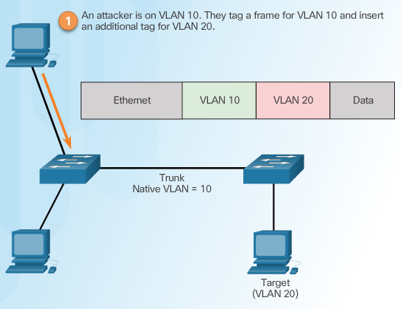

VLAN Double-Tagging

Tác nhân đe dọa là có thể nhúng thẻ 802.1Q ẩn bên trong frame đã có thẻ 802.1Q. Thẻ này cho phép frame đi đến một VLAN khác mà thẻ 802.1Q ban đầu không chỉ định.

Bước 1: Tác nhân đe dọa gửi một frame 802.1Q được gắn thẻ kép tới bộ switch. Tiêu đề bên ngoài có thẻ VLAN của tác nhân đe dọa, thẻ này giống như native VLAN của đường trunk.

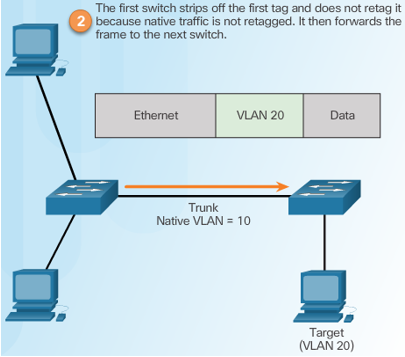

Bước 2: Frame đến Switch đầu tiên, switch này nhìn vào thẻ 802.1Q 4 byte đầu tiên. Switch thấy rằng frame được gắn native VLAN. Switch chuyển tiếp gói tin ra tất cả các cổng native VLAN sau khi loại bỏ thẻ VLAN. Khung không được gắn thẻ lại vì nó là native VLAN. Tại thời điểm này, thẻ VLAN bên trong vẫn còn nguyên vẹn và chưa được kiểm tra bởi switch đầu tiên.

Bước 3: Frame đến switch thứ hai mà không biết rằng nó được dành cho Native Vlan. Native không được gắn thẻ bởi switch. Switch thứ hai chỉ nhìn vào thẻ 802.1Q bên trong mà tác nhân đe dọa đã chèn vào và thấy rằng frame đó là VLAN đích. Switch thứ hai gửi frame đến đích hoặc flood, tùy thuộc vào việc có thông tin trong bảng địa chỉ MAC hiện có cho đích hay không.