CCNA, Network, Tự học CCNA 200-301

Các khái niệm an ninh mạng

Giải thích các khái niệm anh ninh mạng; cách để giảm thiểu các lỗ hổng, các mối đe dọa và khả năng bị khai thác để tăng cường an ninh mạng.

Mục lục

Tình trạng an ninh mạng hiện tại

Hiện trạng

Tội phạm mạng hiện có chuyên môn và công cụ cần thiết để đánh sập cơ sở hạ tầng và hệ thống quan trọng. Các công cụ và kỹ thuật của họ liên tục phát triển.

Duy trì một mạng an toàn là đảm bảo sự an toàn của người sử dụng mạng, và bảo vệ lợi ích thương mại. Tất cả người dùng nên biết các thuật ngữ sau:

| Khái niệm | Mô tả |

| Tài sản (Assets) | Tài sản là bất kỳ thứ gì có giá trị đối với tổ chức. Nó bao gồm con người, thiết bị, tài nguyên và dữ liệu. |

| Lỗ hổng bảo mật (Vulnerability) | Lỗ hổng bảo mật là một điểm yếu trong hệ thống, hoặc thiết kế của nó, có thể bị khai thác bởi một mối đe dọa. |

| Mối đe dọa (Threat) | Mối đe dọa là mối nguy hiểm tiềm tàng đối với tài sản, dữ liệu hoặc chức năng mạng của công ty. |

| Khai thác (Exploit) | Khai thác là một cơ chế tận dụng lỗ hổng bảo mật. |

| Sự giảm nhẹ (Mitigation) | Giảm nhẹ là biện pháp đối phó làm giảm khả năng xảy ra hoặc mức độ nghiêm trọng của một mối đe dọa hoặc rủi ro tiềm ẩn. An ninh mạng liên quan đến nhiều kỹ thuật giảm nhẹ. |

| Rủi ro (Risk) | Rủi ro là khả năng xảy ra của một mối đe dọa nhằm khai thác lỗ hổng của một tài sản, với mục đích gây ảnh hưởng tiêu cực đến một tổ chức. Rủi ro được đo lường bằng cách sử dụng xác suất xảy ra một sự kiện và hậu quả của nó. |

Vectơ tấn công mạng

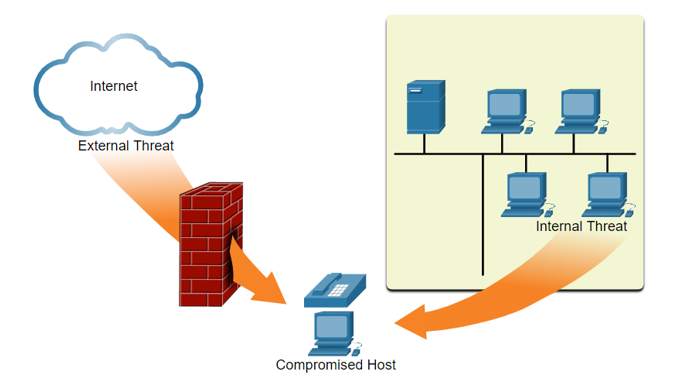

Vectơ tấn công là con đường mà tác nhân đe dọa có thể truy cập vào máy chủ, hoặc mạng. Các vectơ tấn công bắt nguồn từ bên trong hoặc bên ngoài mạng công ty, như thể hiện trong hình.

Các mối đe dọa bên trong có khả năng gây ra thiệt hại lớn hơn các mối đe dọa bên ngoài vì người dùng bên trong có quyền truy cập trực tiếp vào tòa nhà và các thiết bị cơ sở hạ tầng của nó.

Mất dữ liệu

Mất dữ liệu hoặc bị rò rỉ dữ liệu là khi dữ liệu bị mất, bị đánh cắp hoặc bị rò rỉ ra thế giới bên ngoài một cách cố ý hoặc vô ý. Việc mất dữ liệu có thể dẫn đến:

- Ảnh hưởng thương hiệu và mất danh tiếng

- Mất lợi thế cạnh tranh

- Mất khách hàng

- Thất thu

- Kiện tụng

- Chi phí và công sức đáng kể khắc phục sự cố

Các chuyên gia an ninh mạng phải bảo vệ dữ liệu của tổ chức. Các biện pháp kiểm soát Ngăn ngừa Mất dữ liệu (DLP) khác nhau phải được thực hiện.

Tác nhân đe dọa

Hacker (Tin tặc) là một thuật ngữ phổ biến được sử dụng để mô tả một tác nhân đe dọa

| Loại Hacker | Mô tả |

| White Hat Hackers

Tin tặc Mũ trắng |

Đây là những tin tặc có đạo đức, những người sử dụng các kỹ năng lập trình của họ cho các mục đích tốt, đạo đức và hợp pháp. Các lỗ hổng bảo mật được báo cáo cho các nhà phát triển để họ sửa chữa trước khi các lỗ hổng này có thể bị khai thác. |

| Gray Hat Hackers

Tin tặc Mũ xám |

Đây là những cá nhân phạm tội và làm những việc trái đạo đức, nhưng không vì lợi ích cá nhân hoặc để gây thiệt hại. Tin tặc mũ xám có thể tiết lộ lỗ hổng cho tổ chức bị ảnh hưởng sau khi xâm nhập mạng của họ. |

| Black Hat Hackers

Tin tặc Mũ đen |

Đây là những tên tội phạm phi đạo đức, những kẻ xâm phạm an ninh mạng và máy tính vì lợi ích cá nhân, hoặc vì những lý do độc hại, chẳng hạn như tấn công mạng. |

Bảng hiển thị các thuật ngữ hack hiện đại và mô tả ngắn gọn về từng thuật ngữ.

| Thuật ngữ hack | Mô tả |

| Script Kiddies | Đây là những thanh thiếu niên hoặc những tin tặc thiếu kinh nghiệm đang chạy các tập lệnh, công cụ và cách khai thác hiện có, để gây hại, nhưng thường không vì lợi nhuận. |

| Vulnerability Broker | Đây thường là những tin tặc mũ xám, những người cố gắng khám phá các hành vi khai thác và báo cáo chúng cho các nhà cung cấp, đôi khi để lấy giải thưởng hoặc phần thưởng. |

| Hacktivists | Đây là những tin tặc mũ xám công khai phản đối các tổ chức hoặc chính phủ bằng cách đăng các bài báo, video, làm rò rỉ thông tin nhạy cảm và thực hiện các cuộc tấn công mạng.

Hai ví dụ về các nhóm hacktivist là Anonymous và Syrian Electronic Army (Quân đội Điện tử Syria). Mặc dù hầu hết các nhóm hacktivist không được tổ chức tốt, nhưng chúng có thể gây ra nhiều vấn đề đáng kể cho các chính phủ và doanh nghiệp. Những người theo chủ nghĩa tin tặc có xu hướng dựa vào các công cụ khá cơ bản, có sẵn miễn phí. |

| Cyber criminals | Đây là những tin tặc mũ đen cá nhân hoặc làm việc cho các tổ chức tội phạm mạng lớn.

Người ta ước tính rằng tội phạm mạng đánh cắp hàng tỷ đô la từ người tiêu dùng và doanh nghiệp. Tội phạm mạng hoạt động trong một nền kinh tế ngầm, nơi chúng mua, bán và giao dịch các bộ công cụ tấn công, mã khai thác zero day, dịch vụ botnet, Trojan ngân hàng, keylogger, v.v. Họ cũng mua và bán thông tin cá nhân và tài sản trí tuệ mà họ đánh cắp. Tội phạm mạng nhắm mục tiêu vào các doanh nghiệp nhỏ và người tiêu dùng, cũng như các doanh nghiệp lớn và toàn bộ ngành công nghiệp. |

| State-Sponsored | Đây là những tin tặc mũ trắng hoặc mũ đen chuyên đánh cắp bí mật của chính phủ, thu thập thông tin tình báo và phá hoại mạng lưới. Mục tiêu của họ là các chính phủ nước ngoài, các nhóm khủng bố và các tập đoàn. Hầu hết các quốc gia trên thế giới đều tham gia vào hoạt động hack do nhà nước tài trợ ở một mức độ nào đó

Một ví dụ về cuộc tấn công do nhà nước tài trợ liên quan đến phần mềm độc Stuxnet được tạo ra để làm hỏng khả năng làm giàu hạt nhân của Iran. |

Công cụ tấn công

Để khai thác một lỗ hổng, tác nhân đe dọa phải có kỹ thuật hoặc công cụ. Trong những năm qua, các công cụ tấn công ngày càng tinh vi và tự động hóa cao. Những công cụ mới này yêu cầu ít kiến thức kỹ thuật hơn để thực hiện.

Bảng này nêu ra các công cụ kiểm tra và tân công phổ biến. Chú ý một số công cụ được sử dụng bởi mũ trắng và mũ đen. Hãy nhớ rằng danh sách này không đầy đủ vì các công cụ mới luôn được phát triển.

| Công cụ | Mô tả |

| Password Crackers | Công cụ bẻ khóa mật khẩu thường được gọi là công cụ khôi phục mật khẩu và có thể được sử dụng để bẻ khóa hoặc khôi phục mật khẩu. Những kẻ bẻ khóa mật khẩu liên tục đưa ra các phỏng đoán để bẻ khóa mật khẩu. Ví dụ về các công cụ bẻ khóa mật khẩu bao gồm John the Ripper, Ophcrack, L0phtCrack, THC Hydra, Rainbow Crack, và Medusa. |

| Wireless Hacking Tools | Các công cụ hack không dây được sử dụng để cố tình xâm nhập vào mạng không dây để phát hiện các lỗ hổng bảo mật. Ví dụ về các công cụ hack không dây bao gồm Aircrack-ng, Kismet, InSSIDer, KisMAC, Firesheep, và ViStumbler. |

| Network Scanning and Hacking Tools | Các công cụ quét mạng được sử dụng để thăm dò các thiết bị mạng, máy chủ và máy chủ để tìm các cổng TCP hoặc UDP đang mở. Ví dụ về các công cụ quét bao gồm Nmap, SuperScan, Angry IP Scanner, và NetScanTools. |

| Packet Crafting Tools | Những công cụ này được sử dụng để thăm dò và kiểm tra tin cậy của tường lửa bằng cách sử dụng các gói giả mạo được chế tạo đặc biệt. Những ví dụ bao gồm Hping, Scapy, Socat, Yersinia, Netcat, Nping, và Nemesis. |

| Packet Sniffers | Các công cụ này được sử dụng để bắt và phân tích các gói tin trong mạng LAN Ethernet hoặc WLAN truyền thống. Công cụ bao gồm Wireshark, Tcpdump, Ettercap, Dsniff, EtherApe, Paros, Fiddler, Ratproxy, và SSLstrip. |

| Fuzzers to Search Vulnerabilities | Fuzzers là công cụ được các tác nhân đe dọa sử dụng để khám phá các lỗ hổng bảo mật của máy tính. Các ví dụ bao gồm Skipfish, Wapiti, và W3af. |

| Forensic Tools | Những công cụ này được tin tặc mũ trắng sử dụng để đánh hơi bất kỳ dấu vết bằng chứng nào tồn tại trong máy tính. Ví dụ về các công cụ bao gồm Sleuth Kit, Helix, Maltego và Encase. |

| Debuggers | Những công cụ này được mũ đen sử dụng để đảo ngược các tệp nhị phân khi khai thác. Chúng cũng được sử dụng bởi mũ trắng khi phân tích phần mềm độc hại. Các công cụ gỡ lỗi bao gồm GDB, WinDbg, IDA Pro và Immunity Debugger. |

| Hacking Operating Systems | Đây là những hệ điều hành được thiết kế đặc biệt được cài đặt sẵn các công cụ được tối ưu hóa cho việc hack. Ví dụ về hệ điều hành hack được thiết kế đặc biệt bao gồm Kali Linux, BackBox Linux. |

| Encryption Tools | Các công cụ mã hóa sử dụng các lược đồ thuật toán để mã hóa dữ liệu nhằm ngăn chặn truy cập trái phép vào dữ liệu được mã hóa. Ví dụ về các công cụ này bao gồm VeraCrypt, CipherShed, OpenSSH, OpenSSL, Tor, OpenVPN, và Stunnel. |

| Vulnerability Exploitation Tools | Các công cụ này xác định xem một máy chủ từ xa có dễ bị tấn công bảo mật hay không. Ví dụ về các công cụ khai thác lỗ hổng bao gồm Metasploit, Core Impact, Sqlmap, Social Engineer Toolkit, và Netsparker. |

| Vulnerability Scanners | Các công cụ này quét mạng hoặc hệ thống để xác định các port đang mở. Chúng cũng có thể được sử dụng để quét các lỗ hổng đã biết và quét các máy ảo, thiết bị BYOD và cơ sở dữ liệu máy khách. Ví dụ về các công cụ bao gồm Nipper, Core Impact, Nessus, SAINT, và OpenVAS |

Sơ lượt các loại tấn công

| Loại tấn công | Mô tả |

| Eavesdropping Attack

Tấn công nghe lén |

Đây là lúc tác nhân đe dọa nắm bắt và “lắng nghe” lưu lượng mạng. Cuộc tấn công này còn được gọi là đánh hơi hoặc rình mò.. |

| Data Modification Attack

Tấn công sửa đổi dữ liệu |

Nếu các tác nhân đe dọa đã nắm bắt được lưu lượng truy cập của doanh nghiệp, chúng có thể thay đổi dữ liệu trong gói mà người gửi hoặc người nhận không biết. |

| IP Address Spoofing Attack

Tấn công giả mạo địa chỉ IP |

Tác nhân đe dọa xây dựng một gói IP có vẻ như bắt nguồn từ một địa chỉ hợp lệ bên trong mạng nội bộ của công ty. |

| Password-Based Attacks

Tấn công dựa trên mật khẩu |

Nếu các tác nhân đe dọa phát hiện ra một tài khoản người dùng hợp lệ, các tác nhân đe dọa có các quyền tương tự như người dùng thực. Các tác nhân đe dọa có thể sử dụng tài khoản hợp lệ đó để lấy danh sách những người dùng khác, thông tin mạng, thay đổi cấu hình máy chủ và mạng cũng như sửa đổi, định tuyến lại hoặc xóa dữ liệu.. |

| Denial of Service Attack

Tấn công từ chối dịch vụ |

Một cuộc tấn công DoS ngăn cản việc sử dụng bình thường máy tính hoặc mạng của những người dùng hợp lệ. Một cuộc tấn công DoS có thể làm ngập một máy tính hoặc toàn bộ mạng với lưu lượng truy cập cho đến khi xảy ra quá tải. Một cuộc tấn công DoS cũng có thể chặn lưu lượng truy cập, dẫn đến mất quyền truy cập vào tài nguyên mạng của người dùng. |

| Man-in-the-Middle Attack | Cuộc tấn công này xảy ra khi các tác nhân đe dọa đã đứng giữa nguồn và đích. Giờ đây, họ có thể chủ động theo dõi, nắm bắt và kiểm soát thông tin liên lạc trong mạng. |

| Compromised-Key Attack

Cuộc tấn công bằng khóa được thỏa hiệp |

Nếu một tác nhân đe dọa lấy được khóa bí mật, khóa đó được goij là khóa bị xâm phạm. Một khóa bị xâm phạm có thể được sử dụng để giải mã dự liệu đã mã hóa mà người gửi hoặc người nhận không biết về cuộc tấn công. |

| Sniffer Attack | Sniffer là một ứng dụng hoặc thiết bị có thể đọc, giám sát và nắm bắt các trao đổi dữ liệu mạng và đọc các gói mạng. Nếu các gói không được mã hóa, sniffer sẽ xem được đầy đủ về dữ liệu bên trong gói |

Malware – Phần mềm độc hại

Bây giờ bạn đã biết về các công cụ mà tin tặc sử dụng, chủ đề này giới thiệu cho bạn các loại phần mềm độc hại khác nhau mà tin tặc sử dụng để giành quyền truy cập vào thiết bị cuối.

Các thiết bị cuối đặc biệt dễ bị phần mềm độc hại tấn công. Điều quan trọng là phải biết về phần mềm độc hại; vì các tác nhân đe dọa, dựa vào người dùng để cài đặt phần mềm độc hại, nhằm giúp khai thác các lỗ hổng bảo mật.

Virus và Trojan Horses

Loại phần mềm độc hại máy tính đầu tiên và phổ biến nhất là vi rút. Virus yêu cầu hành động của con người để lan truyền và lây nhiễm sang các máy tính khác.

Vi rút ẩn mình bằng cách tự gắn vào code, phần mềm hoặc tài liệu trên máy tính. Khi mở ra, virus sẽ thực thi và lây nhiễm vào máy tính.

Virus có thể:

- Thay đổi, làm hỏng, xóa tệp hoặc xóa toàn bộ ổ đĩa.

- Gây ra sự cố khởi động máy tính và các ứng dụng bị hỏng.

- Nắm bắt và gửi thông tin nhạy cảm cho các tác nhân đe dọa.

- Truy cập và sử dụng tài khoản email để phát tán.

- Nằm im cho đến khi bị kẻ đe dọa triệu tập.

Các loại virus hiện đại được phát triển cho mục đích cụ thể chẳng hạn như: Boot sector virus, Firmware viruses, Macro virus, Program viruses, Script viruses.

Các tác nhân đe dọa sử dụng Trojan horses để xâm phạm máy chủ. Trojan Horse là một chương trình trông hữu ích nhưng cũng mang mã độc. Trojan Horse thường được cung cấp các chương trình trực tuyến miễn phí như trò chơi máy tính. Có một số loại Trojan horses như được mô tả trong bảng.

| Loại Trojan Horse | Mô tả |

| Remote-access | Trojan horse cho phép truy cập từ xa trái phép. |

| Data-sending | Trojan horse cung cấp cho tác nhân đe dọa dữ liệu nhạy cảm, chẳng hạn như mật khẩu. |

| Destructive | Trojan Horse làm hỏng hoặc xóa tệp. |

| Proxy | Trojan horse sẽ sử dụng máy tính của nạn nhân làm thiết bị nguồn để khởi động các cuộc tấn công và thực hiện các hoạt động bất hợp pháp khác. |

| FTP | Trojan horse cho phép các dịch vụ truyền tệp trái phép trên các thiết bị đầu cuối. |

| Security software disabler | Trojan Horse ngăn các chương trình chống vi-rút hoặc tường lửa hoạt động. |

| Denial of Service (DoS) | Trojan horse làm chậm hoặc dừng hoạt động mạng. |

| Keylogger | Trojan horse chủ động tìm cách đánh cắp thông tin bí mật, chẳng hạn như số thẻ tín dụng, bằng cách ghi lại các thao tác được nhập vào từ bàn phím |

Các loại phần mềm độc hại khác

| Malware | Description |

| Adware | •Adware thường được phân phối bằng cách tải xuống phần mềm trực tuyến.

•Adware có thể hiển thị quảng cáo bằng cách sử dụng cửa sổ trình duyệt web bật lên, thanh công cụ mới hoặc chuyển hướng bất ngờ một trang web đến một trang web khác. |

| Ransomware | •Ransomware thường từ chối người dùng truy cập vào tệp của họ bằng cách mã hóa tệp và sau đó hiển thị thông báo đòi tiền chuộc cho khóa giải mã.

•Người dùng không có bản sao lưu cập nhật phải trả tiền chuộc để giải mã tệp của họ. •Thanh toán thường được thực hiện bằng chuyển khoản ngân hàng hoặc các loại tiền điện tử như Bitcoin.. |

| Rootkit | •Rootkits được các tác nhân đe dọa sử dụng để giành quyền truy cập cấp tài khoản của quản trị viên vào máy tính.

•Chúng rất khó bị phát hiện vì chúng có thể thay đổi tường lửa, phần mềm chống vi-rút, file hệ thống và thậm chí các lệnh của hệ điều hành để che giấu sự hiện diện của chúng •Chúng có thể cung cấp một cửa sau cho các tác nhân đe dọa; cấp cho chúng quyền truy cập vào PC và cho phép chúng tải lên các tệp và cài đặt phần mềm độc hại, để sử dụng trong tấn công DDoS. •Phải sử dụng các công cụ gỡ bỏ rootkit đặc biệt để loại bỏ chúng, hoặc có thể yêu cầu cài đặt lại hệ điều hành hoàn chỉnh |

| Spyware | •Giống như Adware nhưng, được sử dụng để thu thập thông tin về người dùng và gửi đến các tác nhân đe dọa mà không có sự đồng ý của người dùng.

•Phần mềm gián điệp có thể là mối đe dọa thấp, thu thập dữ liệu duyệt web hoặc có thể là mối đe dọa cao khi thu thập thông tin cá nhân và tài chính. |

| Worm | •Worm là một chương trình tự sao chép tự động lây lan mà không cần người dùng thực hiện bằng cách khai thác các lỗ hổng trong phần mềm hợp pháp..

•Nó sử dụng mạng để tìm kiếm các nạn nhân khác có cùng lỗ hổng. •Mục đích của Worm thường là làm chậm hoặc làm gián đoạn hoạt động mạng |

Các cuộc tấn công mạng phổ biến

Khi phần mềm độc hại được phân phối và cài đặt, tải có thể được sử dụng để gây ra nhiều cuộc tấn công mạng. Để giảm thiểu các cuộc tấn công, sẽ hữu ích khi hiểu các loại tấn công. Bằng cách phân loại các cuộc tấn công mạng, có thể giải quyết các dạng tấn công hơn là các cuộc tấn công riêng lẻ.

Mạng dễ bị các kiểu tấn công sau:

- Tấn công do thám

- Tấn công chiếm quyền truy cập

- Tấn công DoS

Tấn công do thám

Các tác nhân đe dọa sử dụng các cuộc tấn công do thám (hoặc do thám) để khám phá và lập bản đồ trái phép các hệ thống, dịch vụ hoặc lỗ hổng bảo mật. Các cuộc tấn công do thám trước các cuộc tấn công chiếm quyền truy cập hoặc các cuộc tấn công DoS.

Một số kỹ thuật được các tác nhân đe dọa sử dụng để tiến hành các cuộc tấn công do thám được mô tả trong bảng.

| Kỹ thuật | Miêu tả |

| Thực hiện truy vấn thông tin về mục tiêu | Kẻ đe dọa sẽ tìm kiếm thông tin ban đầu về một mục tiêu. Có thể sử dụng nhiều công cụ khác nhau, bao gồm tìm kiếm của Google, trang web của tổ chức, whois, v.v. |

| Bắt đầu quét ping của mạng mục tiêu | Truy vấn thông tin sẽ tiết lộ địa chỉ IP của mục tiêu. Tác nhân đe dọa hiện có thể bắt đầu quét ping để xác định địa chỉ IP nào đang hoạt động. |

| Bắt đầu quét port các địa chỉ IP đang hoạt động | Điều này được sử dụng để xác định port hoặc dịch vụ nào khả dụng. Ví dụ về trình quét port bao gồm Nmap, SuperScan, Angry IP Scanner và NetScanTools. |

| Chạy trình quét lỗ hổng bảo mật | Kỹ thuật này là để truy vấn các port đã quét ra để xác định loại và phiên bản của ứng dụng và hệ điều hành đang chạy trên máy chủ. Ví dụ về các công cụ bao gồm Nipper, Core Impact, Nessus, SAINT và Open VAS. |

| Chạy các công cụ khai thác | Tác nhân đe dọa hiện cố gắng khám phá các dịch vụ dễ bị tấn công có thể bị khai thác. Có nhiều công cụ khai thác lỗ hổng bảo mật bao gồm Metasploit, Core Impact, Sqlmap, Social Engineer Toolkit và Netsparker. |

Tấn công truy cập

Các cuộc tấn công truy cập khai thác các lỗ hổng đã biết trong dịch vụ xác thực, dịch vụ FTP và dịch vụ web. Mục đích của các kiểu tấn công này là xâm nhập vào tài khoản web, cơ sở dữ liệu bí mật và các thông tin nhạy cảm khác.

Các tác nhân đe dọa sử dụng các cuộc tấn công truy cập vào các thiết bị mạng và máy tính để truy xuất dữ liệu, giành quyền truy cập hoặc để chiềm quyền quản trị

Tấn công mật khẩu: Trong một cuộc tấn công mật khẩu, tác nhân đe dọa cố gắng khám phá các mật khẩu hệ thống quan trọng bằng nhiều phương pháp khác nhau. Các cuộc tấn công bằng mật khẩu rất phổ biến và có thể được thực hiện bằng nhiều công cụ bẻ khóa mật khẩu.

Tấn công giả mạo: Trong các cuộc tấn công giả mạo, thiết bị của tác nhân đe dọa cố gắng giả mạo như một thiết bị khác bằng cách làm sai lệch dữ liệu. Các cuộc tấn công giả mạo phổ biến bao gồm giả mạo IP, giả mạo MAC và giả mạo DHCP. Các cuộc tấn công giả mạo này sẽ được thảo luận chi tiết hơn ở phần sau của mô-đun này

Các cuộc tấn công Access khác bao gồm:

- Khai thác niềm tin

- Chuyển hướng port

- Tấn công Man-in-the-middle

- Tấn công tràn bộ đệm

Social Engineering Attacks (Tấn công phi kỹ thuật)

Social Engineering là một dạng tấn tấn công truy cậpkết hợp giữa 2 từ Social (xã hội) và Engineering (kỹ thuật), thể hiện bản chất của kiểu tấn công này: các mánh khóe, kỹ thuật tấn công nhắm vào bản tính xã hội của con người, thứ mà không hề tồn tại trong máy móc. Social Engineering Attack còn được biết đến với cái tên Tấn công phi kỹ thuật

| Tấn công phi kỹ thuật | Mô tả |

| Pretexting | Kẻ đe dọa giả vờ cần dữ liệu cá nhân hoặc tài chính để xác nhận danh tính của người nhận. |

| Phishing | Kẻ đe dọa gửi email lừa đảo được ngụy trang dưới dạng từ một nguồn hợp pháp, đáng tin cậy để lừa người nhận cài đặt phần mềm độc hại trên thiết bị của họ hoặc để chia sẻ thông tin cá nhân hoặc tài chính. |

| Spear phishing | Tác nhân đe dọa tạo ra một cuộc tấn công lừa đảo có mục tiêu phù hợp với một cá nhân hoặc tổ chức cụ thể. |

| Spam | Còn được gọi là thư rác, đây là email không được yêu cầu thường chứa các liên kết có hại, phần mềm độc hại hoặc nội dung lừa đảo. |

| Something for Something | Đôi khi được gọi là “Quid pro quo”, đây là khi kẻ đe dọa yêu cầu thông tin cá nhân từ một bên để đổi lấy thứ gì đó chẳng hạn như một món quà. |

| Baiting | Kẻ đe dọa để lại ổ đĩa flash bị nhiễm phần mềm độc hại ở một vị trí công cộng. Một nạn nhân tìm thấy ổ đĩa và không nghi ngờ gì đã chèn nó vào máy tính xách tay của họ, vô tình cài đặt phần mềm độc hại. |

| Impersonation | Loại tấn công này là khi một kẻ đe dọa giả vờ là một người mà họ không phải là để có được sự tin tưởng của nạn nhân. |

| Tailgating | Đây là nơi mà tác nhân đe dọa nhanh chóng theo chân người được ủy quyền vào một vị trí an toàn để truy cập vào |

| Shoulder surfing | Đây là khi mà kẻ đe dọa sẽ lén lút nhìn qua vai ai đó để lấy cắp mật khẩu hoặc thông tin khác của họ. |

| Dumpster diving | Đây là nơi kẻ đe dọa lục tung các thùng rác để khám phá các tài liệu bí mật |

Tấn công từ chối dịch vụ (DoS)

Tấn công từ chối dịch vụ (DoS) tạo ra gián đoạn dịch vụ mạng đối với người dùng, thiết bị hoặc ứng dụng. Có hai loại tấn công DoS chính:

Số lượng lưu lượng quá lớn – Tác nhân đe dọa gửi một lượng dữ liệu khổng lồ với tốc độ mà mạng, máy chủ lưu trữ hoặc ứng dụng không thể xử lý. Điều này làm cho thời gian truyền và phản hồi chậm lại. Nó cũng có thể làm hỏng thiết bị hoặc dịch vụ.

Các gói có định dạng độc hại – Tác nhân đe dọa gửi một gói có định dạng độc hại đến máy chủ hoặc ứng dụng và người nhận không thể xử lý nó. Điều này khiến thiết bị nhận chạy rất chậm hoặc bị treo.

Các cuộc tấn công DoS là một rủi ro lớn vì chúng làm gián đoạn giao tiếp và gây ra tổn thất đáng kể về thời gian và tiền bạc. Các cuộc tấn công này tương đối đơn giản để tiến hành, ngay cả bởi một kẻ đe dọa không có kinh nghiệm.

Tấn công DoS phân tán (DDoS) tương tự như tấn công DoS, nhưng nó bắt nguồn từ nhiều nguồn phối hợp.

Các lỗ hổng

Các lỗ hổng của lớp IP